QR Kodu Nedir?

QR (hızlı yanıt) kodu, hepimizin bildiği gibi bir akıllı telefon veya başka bir kamera donanımlı mobil cihaz tarafından taranabilen iki boyutlu bir barkod olarak bilinir. QR Kodu tarandığında, bağlantı sizi web sitelerine, iletişim bilgilerine, herhangi bir ürün detaylarına, dosyalara veya uygulamalara yönlendirir.

QR kodu ilk olarak 1994 yılında bir Japon şirketi tarafından otomobil parçalarını etiketlemek için icat edildi ve hızla dünyanın her yerinde popülerlik kazandı. Ancak küresel olarak asıl şöhretini COVID-19 pandemisi sırasında kazandı. Şu anda, restoran menülerinden tutun uçak biletlerine, reklamlardan tutun kamu alanlarına kadar çeşitli amaçlarla kullanılmaktadır. Artık çoğu kişi QR kodunun neye benzediğini ve içine “gömülü” bilgilere ulaşmak için onu taramaları gerektiğini biliyor.

QR Kodları ile Yapılan Bazı Dolandırıcılık Türleri

Ne yazık ki pek çok kullanıcı her gün gördüğümüz ve zararsız gibi görünen bu siyah-beyaz kareciklerin doğası gereği güvenli olmadığını ve kötü amaçlarla kullanılabileceğini bilmiyor.

QR kodlarının bu yaygın kullanımı elbette ki kötü niyetli aktörlerin iştahını kabartıyor ve son yıllarda bu teknolojinin kötüye kullanılmasıyla yapılan siber saldırılardaki hızlı artış dikkat çekiyor.

Bir istatistiğe göre 2023’ün son çeyreğinde QR Kodu kullanılarak yapılan kimlik avı saldırılarında (phishing) %23’lük bir artış yaşandı. Bir başka çalışma da QR kodlu saldırılarının (quishing) genel phishing saldırılarındaki payının %10’dan %30’a kadar arttığını gösteriyor.

E-posta yoluyla yapılan saldırılar dışında QR Kodu dolandırıcılığına aşağıdaki örnekler verilebilir:

- Ödeme Dolandırıcılıkları (Sakıncalı QR Kodları kamu alanlarına yerleştirilirerek veya sahte ödeme talepleri kullanılarak kurbanların para veya kredi kartı bilgileri çalınır)

- Kargo Paketi Dolandırıcılıkları (Mağdura daha önce sipariş etmediği bir ürün gönderilir ve eğer bu kargo istenmiyorsa üzerindeki QR kod okutularak iade etmesi talep edilir ve bu şekilde kurbanların kişisel bilgileriçalınır)

- Kripto Para Dolandırıcılıkları (Sakıncalı QR Kodu içeren sahte hediye kampanyaları vb yollarla kurbanlar kripto varlıkları elde edilmeye çalışılır)

- Bağış Dolandırıcılıkları (Sanki bir hayır veya bağış kurumundan gelmiş gibi davranılır ve kendilerine yöneltilen QR kodunun taranması yoluyla küçük bir iyilik yapacağını düşünen kurbanların kimlik ve kredi kartı bilgileri çalınır)

Quishing (QR Kodu Dolandırıcılığı) Nedir?

Klasik phishing saldırılarında olduğu gibi, quishing yöntemi de kötü niyetli aktörlerin bireyleri, hassas bilgileri çalmak veya kötü amaçlı web sitelerine yönlendirmek için QR kodlarını taratmaya ikna ettiği bir tür siber saldırıyı ifade eder.

Bu açıdan bakarsanız QR kodlarını URL’ler gibi düşünebilirsiniz ancak burada zararlı web sitesine yönlendirme, bir metin bağlantısı yerine bir QR kodu aracılığıyla yapılır.

Quishing Nasıl Çalışır?

Bir kullanıcı sahte bir QR kodu tararsa, bu, şüpheli bir bağlantıyı (URL) tıklamakla aynı riski taşır. Burada temel olarak Quıshıng’in adım adım nasıl geliştiğini anlatacak olursak;

- Phishing içeren QR kodu e-posta veya herhangi bir iletişim aracısı (Whatsapp, SMS, Instagram, Teams vs) tarafından kurbana gönderilir.

- Kurban, QR koduna güvenerek mobil cihazıyla bu zararlı kodu tarar.

- Kod tarandığında kurban phishing sayfasına yönlendirir.

- Kurban, burada gerçeği ile ayırt edilemeyecek bir profesyonellikte hazırlanan sahte web sitesinde kimlik bilgilerini girince bu bilgiler saldırganlar tarafından ele geçirilir.

- Veya kurban kötü amaçlı bir yazılımı indirip yüklemesi için kandırılabilir.

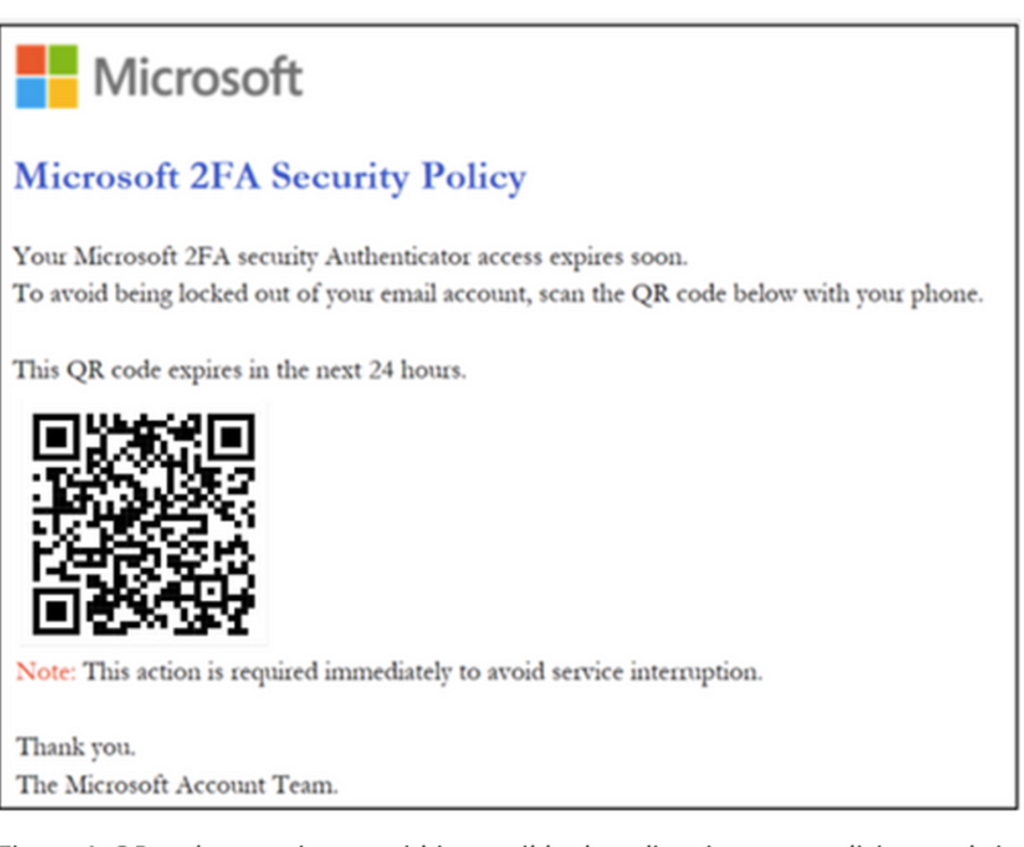

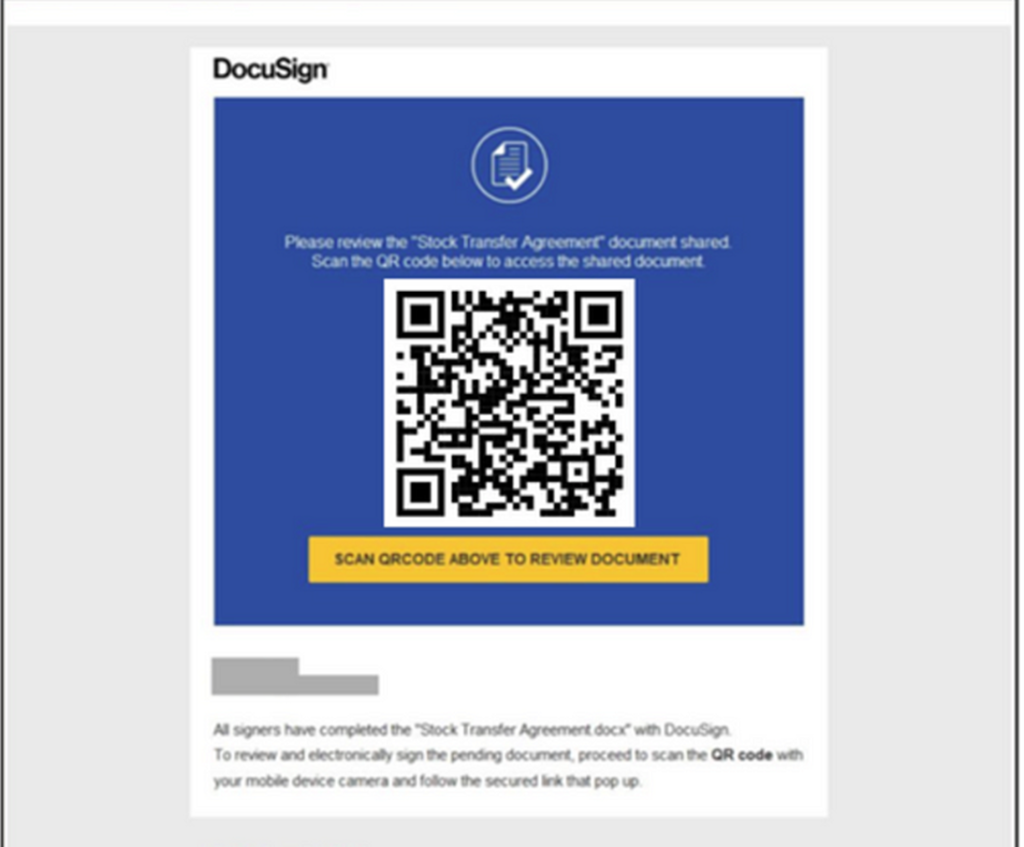

Bazı örnekler;

Quishing’ın Zorlukları Nelerdir?

İlk olarak, henüz insanlarda yeterli farkındalık olmadığı için çoğu insan QR kodlarına güvenir ve bunların güvenilir olduğunu düşünürler.

İkinci olarak, metin tabanlı bağlantılarla (URL) karşılaştırıldığında, Quishing, otomatik filtreleri veya makine öğrenme algoritmalarından kaçınmak için “Metin Yok” taktiğini kullanır. Bu durumda da QR kodları kullanarak yapıldığından çoğunlukla okunması zor ve engellenmesi zor hale gelir

Saldırganlar, ister şahsi ve isterse de kurumsal olsun bilgisayarların genel olarak daha iyi korunduklarını bildiklerinden, saldırı alanını genellikle “korunmamış ve daha az güvenli” olan mobil cihazına taşır. Özellikle kişisel cihazlar, iş cihazları kadar anti-phishing savunmasına sahip olmadıkları için bu da bu saldırıları önlemeyi ve tespitini zorlaştırır.

Quishing saldırılarının en önemli zorluklarından de saldırının 2 cihaz içeriyor olmasıdır. Quishing mağdurun kurumsal e-mail adresine gelir ve QR kodu kişisel mobil cihazıyla taranır. Tam tersine, quishing mağdurun kişisel e-posta adresine gönderilir ve böylelikle kurumsal savunmalar tarafından engellenmez ve de kurban bu zararlı kodu iş cihazıyla tarayabilir. Her iki durumda da olaya 2 cihazın karışması tespit ve önlemeyi zorlaştırabilir.

Quishing saldırısının bu tür kendine özgü zorlukların yanında, klasik phishing saldırılarında olduğu gibi diğer bazı mücadele zorlukları da vardır. Örneğin; meşru e-posta gönderme altyapılarının sömürülümesi; bilindik marka, organizasyon veya hizmetlerin taklit edilmesi; hemen aksiyon alınmasına inandırma, çekici avantajlar sunma, önemli bir belgeyi imzalamak için sahte talepler gönderme vb…

XDR Araçları, Quishing’i Nasıl Algılar?

Defender XDR gibi çeşitli siber güvenlik araçları, quishing saldırılarını çok katmanlı bir yaklaşımla tespit etmeye ve önlemeye çalışır.

Görüntü/ Optik Karakter Algılama: Sistem, posta akışı sırasında e-postalardaki QR Kodlarını tespit etmek için gelişmiş görüntü çıkarma teknolojilerini kullanır. Burada, QR Kodundan URL meta verileri çıkarılır ve bu bilgi, daha fazla analiz için bir sinyal olarak kullanılır. Ancak, şu an için Microsoft güvenlik araçları da dahil olmak üzere bir çok gelişmiş güvenlik teknolojileri bu konuda henüz tatmin edici bir gelişim gösteremediler.

URL Analizi: QR koddan çıkarılan URL’ler, itibarları değerlendirilmek üzere hem iç hem de VırusTotal gibi OSINT kaynaklarınca kontrol edilir.

Tehdit Sinyalleri: QR Kodu içeren mesajın gönderici adresi, görünen ismi, konu başlığı, göndericinin IP adresi ile alıcı detayları ve diğer ilişkiler mesajın sınıflandırılması için birer sinyal olarak dikkate alınır. Makine Öğrenme algoritmaları, bu sinyalleri analiz ederek tespit ve önleme üretir

Quishing Saldırılarını Tespit Etmek İçin Ek Yöntemler

Mağdur QR kodunu genellikle kişisel (yönetilmeyen) bir mobil cihazla taradığından ve bu da korunan ortamın dışında kaldığından, bunları tespit etmenin quishing saldırılarının ana zorluklarından biri olduğunu söylemiştik.

Bu nedenle, Görüntü / Optik Karakter Algılama temelli yaklaşıma ek olarak, bu saldırıları tespit etmek için bazı ek yaklaşımlara ve yöntemlere ihtiyaç vardır:

Kullanıcı Davranışları: Bu aramaya yardımcı olan temel yaklaşımlarından ilki QR kodu phishing kampanyalarından kaynaklanan “şüpheli giriş denemeleri”dir. Mağdurlar, QR kodlarını kişisel mobil cihazlardan tarasalar bile, phishing e-postasına erişim genellikle “MailItemsAccessed” vb loglar ile kaydedilir. Bu durumda QR kodu taraması sonrasındaki kötü niyetli giriş denemeleri ile bu loglar arasındaki ilişkiye bakılarak aynı kampanyaya dahil olan diğer mailler tespit edilebilir.

Gönderen Desenleri: Tipik phishing saldırılarında olduğu gibi gönderen özellikleri QR kodu saldırılarının tespitinde de önemli bir rol oynar. Bu tür saldırılar genellikle büyük ölçeklidir ve %95’i yeni oluşturulan alan adlarından veya yaygın olmayan alan adlarından gönderilir. Ayrıca “IT destek”, “HR destek”, “Muhasebe”, “Yönetici Ekibi” gibi yanıltıcı ve kimliğe bürünme gönderici isimler de saldırı tespitinde rol oynar.

Konu Desenleri: Saldırganlar, “MFA tamamlanması gerekiyor!”, “Dijital olarak imzalanmış belgeler” gibi eyleme geçilmesi istenen konular ile “hesap”, “uyarı”, “banka”, “faturalandırma”, “kart”, “değiştir”, “onay”, “giriş”, “şifre”, “mfa”, “yetkilendir”, “kimlik doğrulama”, “ödeme”, “acil”, “doğrula”, “engellendi” gibi şüpheli anahtar kelimeler içeren mail konu başlığına sahip e-postalar izlenebilir.

Eklenti Adı Desenleri: QR kodu kampanyası araştırmaları gösteriyor ki saldırganlar genellikle ek isimlerini rastgele belirliyorlar. Dolayısıyla, aynı göndericiden birden fazla alıcıya rastgele adlandırılmış eklenti adları içeren e-postalar bir QR kodu phishing kampanyasını işaret edebilir.

Sonuç olarak, kullanıcıların bilinmeyen kaynaklardan gelen e-postaların ve içeriklerinin güvenilir olduğunu doğrulaması ve QR kodlarını tararken daha dikkatli olması gerekir. Bununla birlikte, QR kodu phishing saldırılarının yaygınlaşması ve çeşitliliklerinin farklılaşması nedeniyle siber güvenlik uzmanlarının bu saldırıları tespitteki zorlukların bilincinde olmaları ve yukarıdaki ek yaklaşımları gözönünde bulundurmaları gerekir.

Kaynakça

2-Protect your organizations against QR code phishing with Defender for Office 365

4-Protect against QR Code phishing with Microsoft Defender products

6-https://www.secureworks.com/blog/qr-phishing-leads-to-microsoft-365-account-compromise